Cybersäkerhetsföretaget Proofpoint har nyligen tagit fram en rapport tillsammans med PwC, som beskriver en ihållande cyberspionagekampanj av hotaktören TA423, även känd som Leviathan/APT40, på länder och enheter som är verksamma i Sydkinesiska havet. TA423 är en grupp med kopplingar till den kinesiska statsapparaten.

De senaste kampanjerna från TA423 använder skadlig e-post där man genom att utge sig för att arbete på välkända redaktioner försöker lura politiker och beslutsfattare att ladda ned den skadlig programvaran ScanBox – som sedan används för spaning på myndigheter. E-posten man skickat ut under kampanjen leder bland annat till sajter som föreställer BBC News.

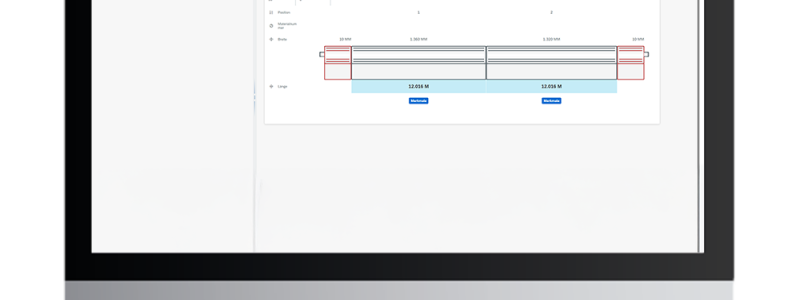

Proofpoint har observerat att TA423 riktar in sig på enheter som är direkt involverade i strategiska utvecklingsprojekt i Sydkinesiska havet nära tiden för spänningar mellan Kina och andra länder, såsom Kasawari-gasfältet som utvecklats av Malaysia och en havsbaserad vindkraftpark i Taiwansundet.

Forskare har även observerat nätfiskeaktivitet riktad mot en europeisk tillverkare som levererar utrustning till Yunlin Offshore Windfarm i Taiwansundet, särskilt under en period då projektets framtid var osäker.

– TA423 är en av de mest konsekventa APT-aktörerna i cyberhotlandskapet. De stöder den kinesiska regeringen i frågor som rör Sydkinesiska havet, däribland under den senaste tidens spänningar i Taiwan. Den här gruppen vill specifikt veta vilka som är aktiva i regionen, och även om vi inte kan säga säkert kommer deras närvaro sannolikt att förbli en konstant prioritet på platser som Malaysia, Singapore, Taiwan och Australien, säger Sherrod DeGrippo, ansvarig för säkerhetsforskning på Proofpoint.