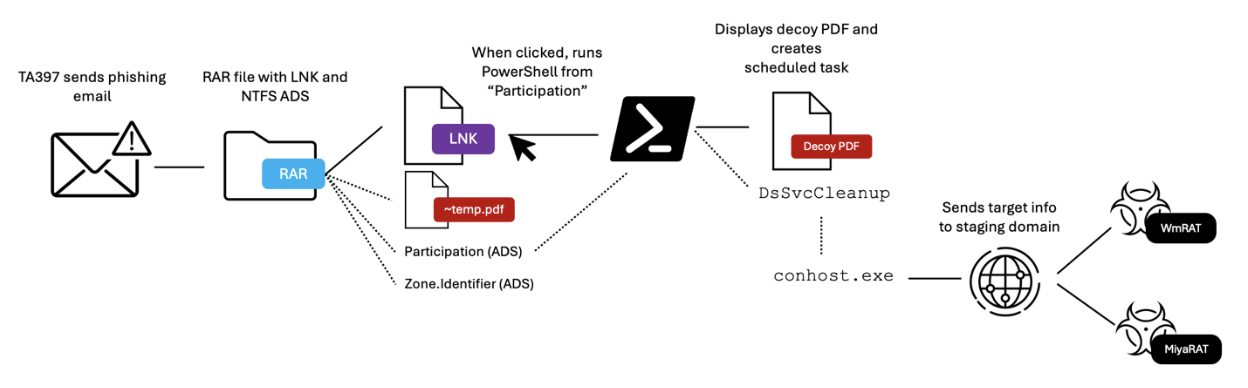

Forskare på cybersäkerhetsföretaget Proofpoint meddelar att man avslöjat en ny attackkedja som används av TA397, en hotaktör som misstänks ha kopplingar till den kinesiska statsapparaten. Den utnyttjar till synes oskyldiga lockbeten och legitima molntjänster för att leverera skräddarsydda spioninriktade fjärråtkomsttrojaner, så kallade RAT:s.

Till skillnad från tidigare kampanjer från TA397-kampanjer börjar denna attackkedja med lösenordsskyddade ZIP-arkiv, innehållandes bland annat LNK-filer. När dessa LNK-filer körs utlöser de en infektionsprocess i flera steg, som i sin tur använder legitima verktyg som BITSAdmin och PowerShell för att ladda ner och köra skadliga nyttolaster från Dropbox och Google Drive. Just denna användning av legitima molntjänster hjälper angriparna att undvika upptäckt och smälta in i normal nätverkstrafik.

Kampanjen har varit aktiv sedan minst maj 2022 och riktar in sig på myndigheter i Sydostasien. Den levererar två skräddarsydda RAT:s: "BlizzRAT" och "NimzaLoader". BlizzRAT är en sofistikerad bakdörr kapabel till omfattande systemspaning, filmanipulation och kommandokörning. NimzaLoader är mindre komplex men underlättar leverans av fler skadliga filer, däribland ökända Cobalt Strike. Detta tyder på en potentiell koppling till andra hotfulla aktörer, eftersom Cobalt Strike är allmänt tillgängligt och används av olika grupper.

Att TA397 fokuserar på myndigheter och använder sig av avancerad, skräddarsydd skadlig kod indikerar ett fokus på spionage och underrättelseinsamling. Angriparna uppvisar en hög nivå av operationell säkerhet och använder olika tekniker för att dölja sin aktivitet och hindra analys.

Upptäckten av denna nya attackkedja belyser de föränderliga strategierna hos sofistikerade hotaktörer. Deras användning av legitima verktyg och tjänster understryker vikten av robusta säkerhetsåtgärder, inklusive starkt slutpunktsskydd, nätverksövervakning och användarutbildning för att upptäcka och förhindra attacker.

Källa: Proofpoint